¿Qué es un SASE? “CATO NETWORKS – NETSKOPE”

Secure Access Service Edge (SASE) es una nueva categoría de tecnología de redes empresariales presentada por Gartner en 2019. SASE converge las funciones de las soluciones de red y puntos de seguridad en un servicio unificado y global nativo de la nube. Se trata de una transformación arquitectónica de la seguridad y las redes empresariales que permite que TI proporcione un servicio holístico, ágil y adaptable al negocio digital. Lo que hace única a SASE es su impacto transformador en múltiples dominios de TI. SASE es la convergencia de redes y seguridad que optimiza el rendimiento del acceso, reduce la complejidad operativa y mejora la postura de seguridad a escala global.

Para cumplir con estos criterios, una verdadera solución SASE debe construirse sobre una arquitectura nativa y basada en la nube; distribuidos globalmente a través de muchos puntos de presencia (PoP); y admitir todos los bordes (ubicaciones, usuarios, nubes y aplicaciones).

Con SASE, las empresas pueden reducir el tiempo para desarrollar nuevos productos, entregarlos al mercado y responder a los cambios en las condiciones comerciales o el panorama competitivo. Es una arquitectura emergente que combina las funcionalidades de red y seguridad de una organización en un servicio en la nube que opera más cerca de los puntos finales y distribuye el tráfico más rápidamente que los servicios de red tradicionales. Al unir los servicios de red y seguridad necesarios para una organización –firewall como servicio, gateway web seguras, etc.– en una sola plataforma, SASE pretende simplificar la gestión de la red y la seguridad.

¿Qué es una solución de Cloud Access Security Broker (CASB)?

Los agentes de seguridad para el acceso a la nube (CASB) subsanan las deficiencias de seguridad que pueden surgir como resultado de la transición a la nube de una organización. Las soluciones CASB aplican las políticas de acceso de una organización que rigen el uso en el paquete en la nube (IaaS, PaaS y SaaS), lo que garantiza el uso y acceso seguros a los recursos en la nube por parte de los administradores y usuarios. La definición tradicional de CASB utilizada por los analistas se centraba principalmente en las aplicaciones SaaS empresariales. Sin embargo, los CASB se encargan cada vez más de la seguridad del paquete de nube más amplio, incluido IaaS. Serenity CG es pionero en la protección de IaaS y se centra en una estrategia de SaaS, PaaS e IaaS heterogénea de múltiples proveedores.

¿Qué es una solución SDWAN- Nativo:

Combina conceptos de redes definidas por software con la tecnología WAN tradicional para mejorar el enrutamiento del tráfico y las operaciones de la red y con una capa de seguridad nativa que diferencia su uso en toda la traza de datos y paquetes de se trasladan entra los extremos. SD-WAN-N se desarrolla y actúa como una red superpuesta, es decir, una red que se construye sobre otra red recibe apoyo de la infraestructura de esa red y separa los servicios de red de la infraestructura subyacente.

La superposición de SD-WAN-N se construye sobre las conexiones tipo DIA “Internet Direct Access” que se presumen existentes en la organización para mejorar el modo en que los datos viajan por la red.

¿Qué es una solución NGFwaaS:

FWaaS permite a las empresas migrar parcial o totalmente la seguridad de la red a la nube. Con la seguridad de firewall basada en la nube, un proveedor externo administra la solución. El proveedor mantiene la infraestructura de hardware que respalda la solución. La organización del cliente acepta un contrato de servicio que describe a qué funciones puede acceder según su nivel de suscripción.

FWaaS es un servicio basado en la nube que no requiere una inversión inicial y se actualiza continuamente con las capacidades de seguridad e inteligencia de amenazas más recientes.

¿Qué es una solución NG-SGWG:

El Next Generation Secure Web Gateway (NG-SWG) protege a los usuarios contra el phishing, el malware y otras amenazas transmitidas por Internet. A diferencia de los firewalls tradicionales, los Secure Web Gateways se centran en la inspección del tráfico web de capa 7, tanto entrante como saliente. En los últimos años, Secure Web Gateways apareció como servicios en la nube. Las instancias en la nube permiten el acceso seguro a la web y la nube desde cualquier lugar, incluso fuera de la oficina por parte de los usuarios móviles. La cobertura de tráfico y el factor de forma de la solución siguen siendo las distinciones clave entre las puertas de enlace web seguras y los NG-FireWalls, que a menudo proporcionan un nivel muy similar de capacidades de seguridad.

Una solución de seguridad de red convergente basada en la nube combina las capacidades de un Firewall de próxima generación (inspección de tráfico de Internet y WAN) y la cobertura extendida para usuarios móviles de Secure Web Gateways.

Un enfoque convergente elimina la necesidad de mantener políticas en múltiples soluciones puntuales y el ciclo de vida del dispositivo.

¿Qué es una solución DIA:

Significa Acceso a Internet Dedicado. Es un ancho de banda totalmente dedicado que no se comparte y la velocidad no varía. Es una conexión a Internet que está totalmente dedicada a una ubicación o negocio específico.

¿Qué es una solución DPI:

Inspección profunda de paquetes, es el acto de inspección realizado por los motores CATO residentes físicamente en los POP, utilizando con algún propósito el contenido (normalmente la parte útil) que no sea el encabezamiento del paquete. Esto se efectúa en el momento en que el paquete pasa un punto de presencia en la búsqueda de incumplimientos del protocolo, virus, spam, intrusiones o criterios predefinidos para decidir qué medidas tomar sobre el paquete, incluyendo la obtención de información estadística.

¿Qué es una solución POP:

Punto de presencia. El punto de acceso local o demarcación entre diferentes redes. Suele ser el lugar en el que se produce la entrega entre su red local (proporcionada por su proveedor de servicios de Internet o ISP) y el resto de La internet, y sobre el cual residen las tecnologías que serán entregadas como servicio.

¿Qué es una solución CASB:

El cambio a la nube y la adopción de los servicios de software como servicio (SaaS) ha permitido a las empresas descargar el esfuerzo de administrarlos y entregarlos por sí mismos. Sin embargo, también ha expuesto una superficie de ataque nueva y particularmente riesgosa. Las soluciones de Cloud Access Security Broker (CASB) desempeñan un papel fundamental para ayudar a las empresas a hacer frente a estos riesgos y fortalecer su postura de seguridad. Lo hacen al proporcionar capacidades de visibilidad, evaluación, control de acceso y protección que permiten a las empresas comprender y administrar mejor el uso de SaaS de su organización. Cubre la necesidad de implementar mecanismos de prevención de amenazas y protección contra fugas de datos para garantizar la protección y la integridad de los usuarios, los recursos y los datos de la empresa.

¿Qué es una solución DLP:

Ya sea propiedad intelectual, como código fuente o planos, información comercial confidencial, como métricas financieras o datos de clientes, o información personal confidencial, como información de identificación personal (PII) o información de salud personal (PHI) de empleados o clientes.

Proteger estos datos es de vital importancia para las empresas y, por lo tanto, es imperativo encontrar las herramientas adecuadas para lograrlo.

Una de las herramientas más efectivas para controlar la extracción de datos de los activos de una organización es Data Loss Prevention (DLP).

permite a las organizaciones definir un conjunto de reglas que rigen el movimiento de datos hacia y desde sus aplicaciones. Esto se logra mediante la identificación de información confidencial que coincida con los tipos de datos definidos y la adopción de las medidas adecuadas. DLP también identifica el tipo de archivo de un activo que se solicita y puede evitar que se descargue así definido.

¿Qué es una solución RBI:

El aislamiento de navegador remoto (RBI) es una tecnología de seguridad web que neutraliza las amenazas en línea al alojar las sesiones de navegación web de los usuarios en un servidor remoto en lugar del dispositivo de punto final del usuario. RBI separa el contenido web del dispositivo del usuario para reducir su superficie de ataque.

¿Qué es una solución NGAM:

La detección y prevención de malware aprovecha los motores antimalware de varias capas y estrechamente integrados. En primer lugar, un motor de inspección basado en firmas y heurística, que se mantiene actualizado en todo momento según las bases de datos de inteligencia de amenazas globales, escanea los archivos en tránsito para garantizar una protección eficaz contra el malware conocido. En segundo lugar, nos asociamos con SentinelOne, un líder de la industria, para aprovechar el aprendizaje automático y la inteligencia artificial para identificar y bloquear malware desconocido. El malware desconocido puede presentarse como ataques de día cero o, con mayor frecuencia, como variantes polimórficas de amenazas conocidas que están diseñadas para evadir los motores de inspección basados en firmas. Con protecciones basadas en firmas y aprendizaje automático, los datos de los clientes se mantienen privados y confidenciales, ya que Cato no comparte nada con repositorios basados en la nube.

Secure Access Service Edge (SASE), presentado por Gartner en 2019, es una arquitectura basada en la nube creada para brindar capacidades de red y seguridad a todas las ubicaciones, usuarios y dispositivos, a nivel mundial. Gartner posicionó a SASE como una categoría transformadora que cambiará la forma en que las organizaciones de TI brindan acceso seguro y optimizado a las aplicaciones y a sus usuarios. Estas capacidades incluyen SD-WAN, Secure Web Gateway (SWG), Firewall como servicio (FWaaS), Zero Trust Network Access (ZTNA/SDP), Cloud Access Security Broker (CASB), DLP y más.

Secure Access Service Edge (SASE), presentado por Gartner en 2019, es una arquitectura basada en la nube creada para brindar capacidades de red y seguridad a todas las ubicaciones, usuarios y dispositivos, a nivel mundial. Gartner posicionó a SASE como una categoría transformadora que cambiará la forma en que las organizaciones de TI brindan acceso seguro y optimizado a las aplicaciones y a sus usuarios. Estas capacidades incluyen SD-WAN, Secure Web Gateway (SWG), Firewall como servicio (FWaaS), Zero Trust Network Access (ZTNA/SDP), Cloud Access Security Broker (CASB), DLP y más.

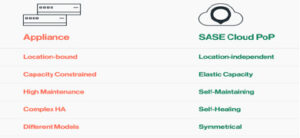

Muchos fabricantes que ofrecen soluciones de redes y seguridad “Legacy” se han subido al carro de SASE. Sin embargo, si estos proveedores son verdaderos proveedores de SASE, ¿cuál es la innovación que representa la nueva categoría de SASE? La respuesta es que estos proveedores de SASE se centran en las capacidades reales, que no han cambiado, e ignoran la arquitectura que ha cambiado. En otras palabras, SASE no está redefiniendo las capacidades en sí, sino la forma en que se entregan, escala, distribuyen, mejoran y administran.

Este cambio de arquitectura, impulsado por el cambio a la nube y una fuerza laboral distribuida, es muy difícil para los proveedores que dependen de arquitecturas heredadas y/o fabricantes de hardware tradicional, anteriores a SASE. Por esta razón un verdadero SASE debe cumplir 4 características de manera nativa así:

¿Qué es una solución CONVERGENCE (convergente)

La convergencia en el contexto SASE se refiere a un motor de un solo paso que optimiza y asegura el tráfico de red. Cuando un paquete pasa por el motor SASE de paso único, es:

· Asociado con una identidad de usuario y el contexto de la aplicación de destino.

· Descifrado e inspeccionado en busca de amenazas.

· Priorizado para la capacidad de red disponible.

· Ruta óptima al destino.

El motor de un solo paso reúne todos estos requisitos de proceso para eliminar la latencia y la sobrecarga resultantes de mover los paquetes a través de múltiples productos, ciclos de descifrado y motores de políticas.

¿Qué es una solución CLOUD-BASED (nativo de nube)

SASE es un servicio nativo y basado en la nube que ejecuta el motor convergente de paso único. Algunos proveedores argumentan que SASE se puede entregar desde un dispositivo local, pero esto anula el propósito y el razonamiento detrás de SASE. Colocar el motor SASE de un solo paso en la nube crea los siguientes beneficios:

¿Qué es una solución Elasticidad

El proveedor de SASE puede escalar la capacidad del servicio sin afectar el entorno del usuario. Esto elimina la necesidad de actualizar y reemplazar dispositivos perimetrales a medida que crece el tráfico, se introducen nuevas capacidades y cambia la combinación de tráfico.

¿Qué es una solución Extensibilidad

El servicio en la nube de SASE está “cerca” de todos los bordes: ubicaciones, usuarios, nubes y aplicaciones. Esta es una ventaja arquitectónica clave sobre los dispositivos que “bloquean” estas capacidades dentro de una ubicación de borde específica, como un centro de datos o una sucursal. Este problema se demostró claramente durante la pandemia de COVID-19, donde los costosos equipos de red y seguridad de las sucursales estaban inactivos y todos los usuarios trabajaban desde casa.

¿Qué es una solución Auto-mantenimiento?

El proveedor de SASE mantiene completamente el software y el hardware del servicio en la nube de SASE. No es necesario parchear cajas individuales, un proceso arriesgado y lento.

¿Qué es una solución Autorrecuperación?

El diseño de alta disponibilidad es una actividad compleja. Requiere que TI considere, planifique e implemente una infraestructura redundante para abordar escenarios de interrupciones locales, regionales y globales. El servicio en la nube de SASE está diseñado y construido con una resiliencia y redundancia muy profundas para garantizar que el servicio continúe funcionando en condiciones adversas.

¿Qué es una solución GLOBAL (global)?

Uno de los atributos arquitectónicos de un servicio en la nube SASE es la capacidad de extender el servicio globalmente. El proveedor de SASE implementa el motor de un solo paso en múltiples puntos de presencia (PoP) en diferentes regiones, por lo que se ubican cerca de los límites de la empresa. Esto elimina la necesidad de construir “centros” empresariales regionales necesarios para brindar capacidades avanzadas de seguridad y redes para las oficinas regionales y los usuarios. Un servicio SASE verdaderamente global proporciona los siguientes beneficios:

¿Qué es una solución Alta densidad de cobertura?

Los PoP SASE deben colocarse dentro de una latencia de 25 ms de cada usuario y ubicación para garantizar un rendimiento óptimo.

Cobertura flexible

El proveedor de SASE debe poder implementar PoP en cualquier lugar, y específicamente más allá de la huella típica de los hiperescaladores de la nube (es decir, países como China, América Latina, África, etc.). Las competencias de DevOps y NetOps son esenciales al implementar dichos PoP, tanto físicos como virtuales.

>Rendimiento de extremo a extremo maximizado para aplicaciones locales y en la nube

Uno de los desafíos del acceso global a aplicaciones intensivas en ancho de banda (es decir, carga/descarga de archivos) es la capacidad de maximizar el ancho de banda de un extremo a otro. El software SASE debe incluir capacidades de aceleración que aumentarán el rendimiento en comparación con buenos transportes que no están optimizados (es decir, MPLS). Dado que las aplicaciones se pueden ubicar en cualquier lugar, es necesario ofrecer la optimización para el tráfico de Internet y WAN a nivel mundial.

¿Qué es una solución ALL-EDGES (todos los bordes)?

Las verdaderas arquitecturas SASE tratan cada recurso de borde por igual. Un borde puede ser un centro de datos físico o en la nube, una sucursal,

un dispositivo personal o un dispositivo IOT. Todos estos bordes requieren un acceso óptimo y seguro a otros recursos dentro de la empresa, en la nube e Internet. El servicio SASE actúa como una “centralita en la nube” que conecta los bordes por un lado y los destinos por el otro, mientras acelera y asegura el tráfico que fluye de un lado a otro. Conectar todos los bordes al servicio SASE tiene los siguientes beneficios:

¿Qué es una solución Control y visibilidad total del tráfico?

El servicio SASE optimiza el tráfico desde todos los bordes hacia Internet y la nube (hacia el norte), así como el tráfico entre bordes sobre la red de área extensa (este-oeste). Por lo tanto, un verdadero servicio SASE brinda conectividad predecible para todas las aplicaciones críticas y sensibles a pérdidas dondequiera que residan (incluidas las aplicaciones comerciales, de escritorio remoto y de voz). Esto significa que un servicio SASE, en esencia, debe depender de una red troncal global confiable que pueda optimizar todos estos tipos de tráfico.

Soporte perfecto para la migración a la nube y el trabajo desde cualquier lugar

Las organizaciones que están migrando gradualmente a la nube encontrarán valiosa esta arquitectura integral, ya que una aplicación o servicio puede residir “en las instalaciones” (acceso a WAN) hoy y migrar a una plataforma SaaS pública (acceso a la nube) mañana. Lo mismo es cierto para los usuarios que trabajan desde la oficina, en la carretera y en el hogar, esencialmente cambiando las conexiones de borde a medida que se desplazan.

https://www.catonetworks.com/cato-sase-cloud/cato-edge-sd-wan/

https://www.catonetworks.com/cato-sase-cloud/optimized-and-secure-remote-access/

Alcance y tecnologías integradas

La presente propuesta define el alcance de trabajo relacionado con la implementación y entrega por servicio de infraestructura SASE de CATO Networks para NOMBRE EMPRESA CLIENTE en lo sucesivo “CLIENTE”, así como las actividades de Capacitación, Gestión (Coadministración PCS y Soporte) para 13 Sites y 1 Datacenter “Equinix”.

Se prevee el despliegue en físico de equipamiento Socket X1500 (x28) en esquema HA, y el aprovisionamiento de las siguientes tecnologías gestionadas desde una única consola de gestión, NOC y analítica así:

Next-generation FWaaS , NG-SWGW, DPI, Bandwith Management,

Optimizacion, aceleración TCP, mitigación de perdida de paquetes

IPS, NGAMW, CASB/DLP

Aprovisionamiento en consola de hasta 500 usuarios remotos tipo SDP.

Nota. CATO permite la convivencia de tecnologías legacy y se estima que el equipamiento actual permanecerá hasta el fin de su vida útil o hasta cuando el cliente lo determine, sin embargo se requiere la pre-existencia de canales DIA en HA para el despliegue adecuado de la SD-WAN Nativa de CATO.

¿Qué es una solución EDR-XDR Event Detection and response Extended ? SentinelOne – Crowdstrike

Endpoint Detection and Response (conocida por sus siglas en inglés EDR) es una herramienta que proporciona monitorización y análisis continuo del endpoint y la red. La finalidad es identificar, detectar y prevenir amenazas avanzadas (APT) con mayor facilidad.

¿Qué es el endpoint?

El endpoint es cualquier dispositivo informático que esté conectado a una red (algunos ejemplos son equipos de escritorio, portátiles y dispositivos móviles).

Endpoint Protection Platform (EPP por sus siglas en inglés), es la denominación actual para referirnos al antivirus tradicional.

Es una solución de seguridad diseñada para detectar y bloquear amenazas a nivel de dispositivo.

Incluye funciones de: antivirus, antimalware, prevención de intrusiones (IPS), prevención de pérdida de datos (DLP) y los más avanzados:

Prevención de exploits, tecnología anti-ransomware. etc

Las herramientas de un antivirus tienen un enfoque preventivo. Utilizan firmas para identificar amenazas: El posible archivo malicioso, se compara con la base de datos. Si la firma coincide, se califica como malware.

También, ofrece una protección proactiva basada en la heurística: Se analiza un archivo y se compara su comportamiento con X criterios que determinan si un archivo es malicioso.

El EPP es un mecanismo de defensa de primera línea. Es efectivo para bloquear sobre todo amenazas conocidas. Sin embargo, las últimas soluciones han evolucionado para utilizar una gama más amplia de técnicas de detección hacia los EDR, Serenity cuenta con los EDR- XDR mas efectivos y mejor pocisionados en el cuadrante magico de Gartner SentinelOne, Intercept X y Crowdstrike

¿Cuales son los servicios consultivos de Serenity y por que son Disruptivos?

Serenity Consulting Group se consolida como una empresa de transformación digital y guía para sus socios de negocio en el constante universo cambiante de estrategias de Ciberseguridad, infraestructura, Redes LAN/WAN, SD-WAN, Telecomunicaciones, SASE Hiperconvergencia.

Nuestro portafolio esta enriquecido por el conocimiento consultivo de nuestra ingeniería que ha desarrollado estrategias de Advisoring o asistencia Consultiva en:

-

- Servicios consultivos en Ciberseguridad (Ethical Hacking, Survey ISO 27001, ISO 9001, PCI Dss)

- SOC (Security Operations Center) 27001 SOC2 via SASE y en Onpremise en la cuidad de Bogota, Bucaramanga, Barranquilla y San Jose de CostaRica.

- Despliegue de soluciones de transformación Digital On-premise, Nube y Telco)

- Soporte Especializado y centralizado con auto gestión de ticketing en nuestra plataforma en línea.

- Capacitación Digital y/o Presencial de todas nuestras soluciones, denominada Aula Digital.

Las tecnologías que hacen parte del portafolio de Serenity en conjunto con las mejores practicas, normas del mercado digital y la experiencia de mas de 25 años de nuestro grupo de consultores especializados, podemos entregar soluciones disruptivas, y orientadas a velar por la experiencia del usuario final y guiar a nuestros socios de negocio a una verdadera transformación Digital.

¿Necesita una solución tecnológica a su medida?

Contáctenos:

317 454 7325